Linux服务器作为网关的DNS分离解析服务(CentOS 7版本)

发布时间:2020-12-14 00:41:46 所属栏目:Linux 来源:网络整理

导读:一、DNS分离解析服务拓扑图 由Linux服务器作为网关,通过NAT地址转换的功能,根据不同网络的来访者,解析相同的域名从而得到不一样的IP地址。即网络被分为私网(局域网)和公网(广域网)两个部分,NAT网关设置在私网到公网的路由出口位置,双向流量必须都要

|

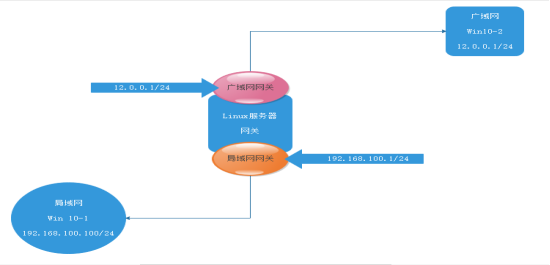

一、DNS分离解析服务拓扑图

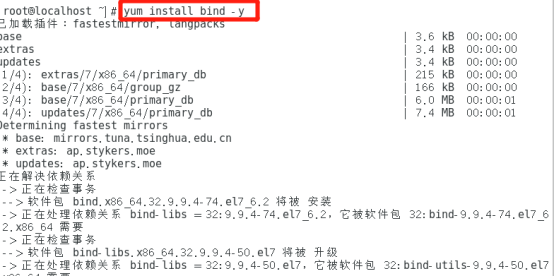

由Linux服务器作为网关,通过NAT地址转换的功能,根据不同网络的来访者,解析相同的域名从而得到不一样的IP地址。即网络被分为私网(局域网)和公网(广域网)两个部分,NAT网关设置在私网到公网的路由出口位置,双向流量必须都要经过NAT网关网络访问只能先由私网侧发起,公网无法主动访问私网主机;私网IP通过PAT端口标记转换成公网IP,公网IP也可以通过PAT端口标记转换成私网IP,来实现交互。 二、服务环境部署1、模拟实验需要: 虚拟机CentOS 7(网关)

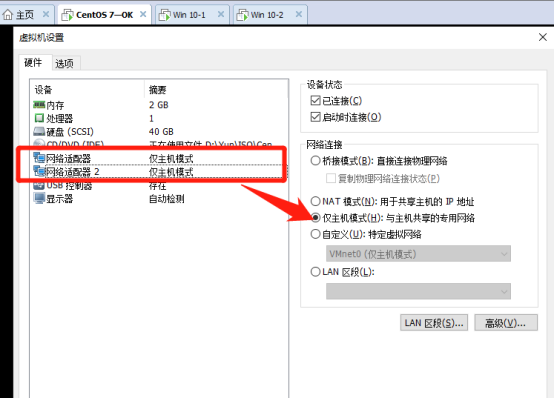

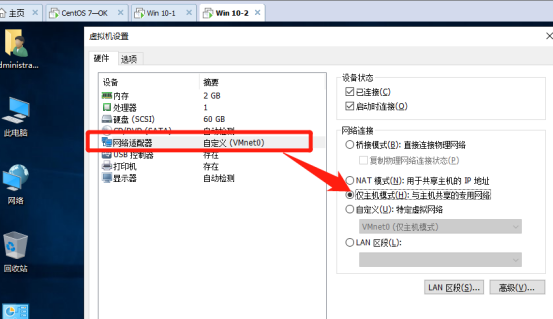

3、安装完成后,将CentOS 7的两块网卡均调整为仅主机模式(一块网卡的可以点击设置添加)。

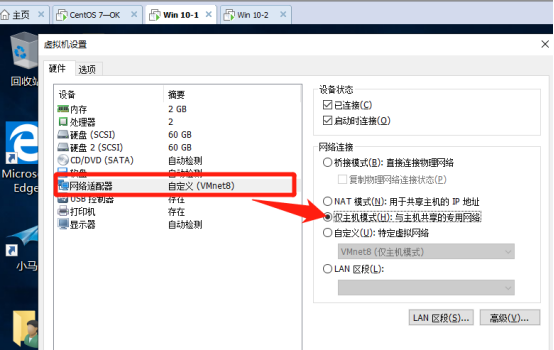

4、将私网的主机win 10-1与win 10-2的网卡页都调整为仅主机模式。

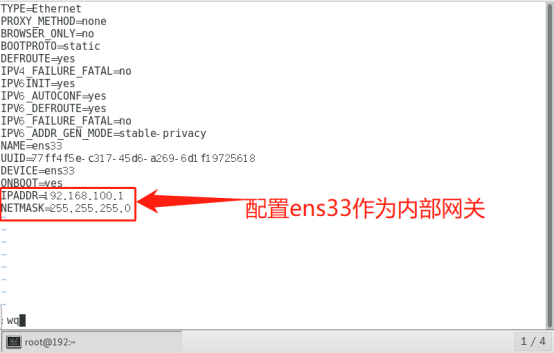

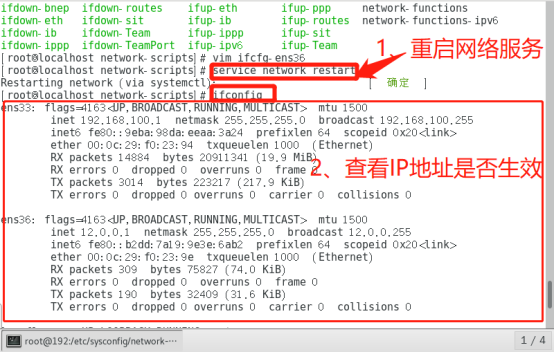

5、回到CentOS 7中执行“vim /etc/sysconfig/network-scripts/ifcfg-ens33”命令进入配置将ens33网卡作为私网的网关。

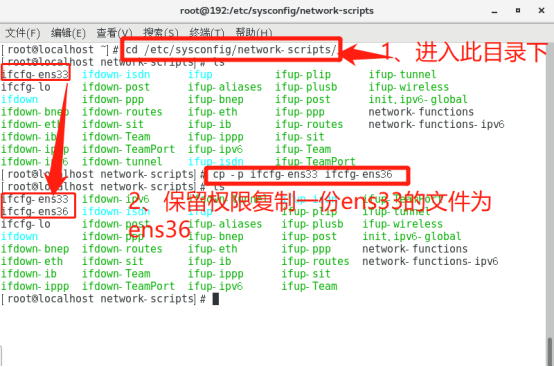

6、执行“cd /etc/sysconfig/network-scripts/”到配置文件目录下,再执行“cp -p ifcfg-ens33 ifcfg-ens36”命令来保留权限的复制ens33配置文件作为ens36配置文件。

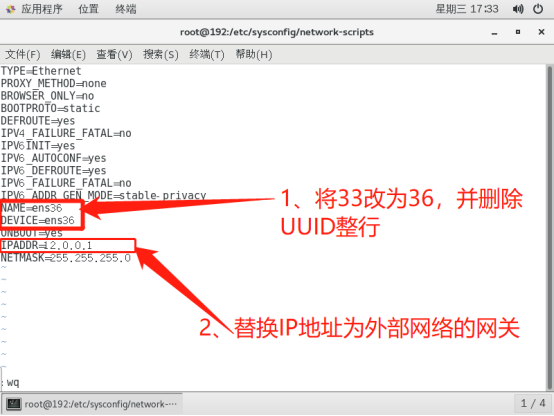

7、执行“vim ifcfg-ens36”命令进入配置文件,将33全部换成36,删除UUID整行并替换原IP地址为“12.0.0.1”。

8、执行“service network restart”命令重启网络服务即可。

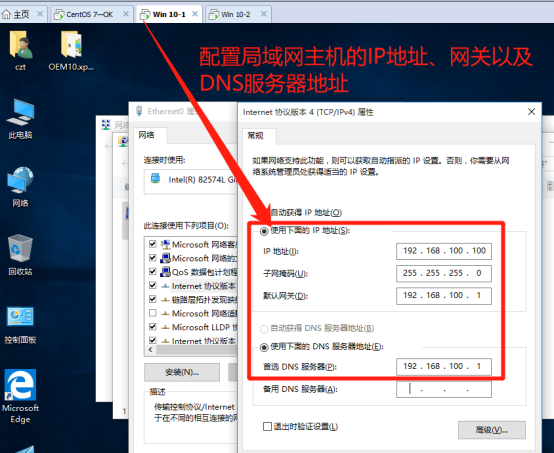

9、去到私网的win10-1主机手动配置IP地址、网关以及DNS服务器地址。

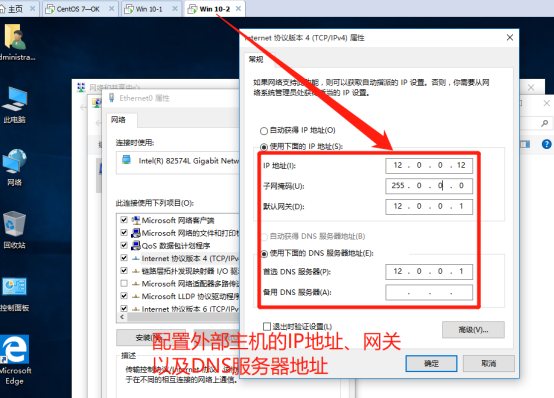

10、去到公网的win10-2主机手动配置IP地址、网关以及DNS服务器地址。

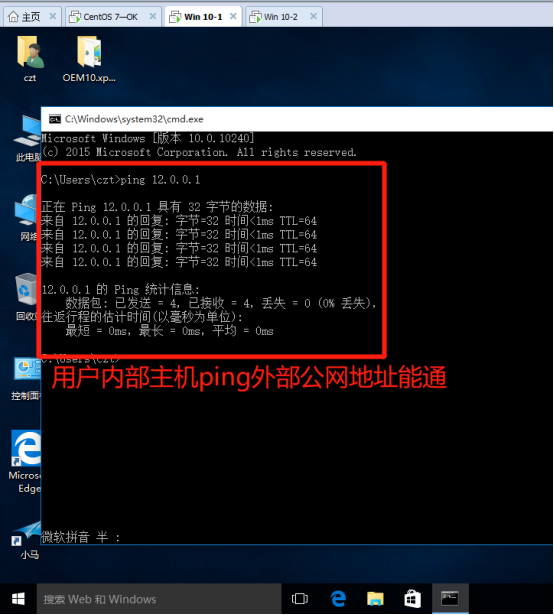

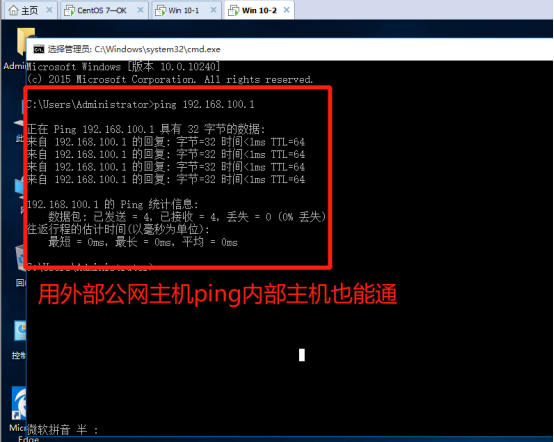

11、使用ping命令查看是否互联互通。

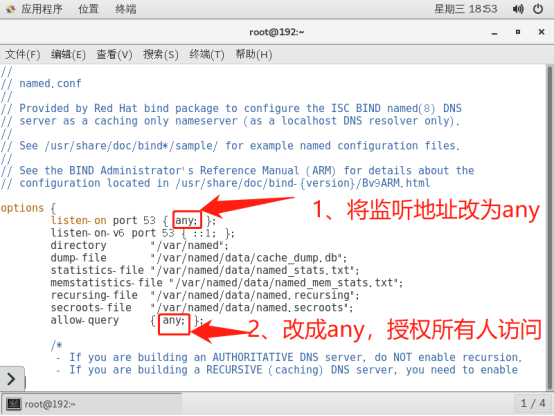

三、配置DNS的三大文件1、在CentOS 7中执行“vim /etc/named.conf”命令进入主配置文件,将监听地址改成“any”并授权“any”所有人访问。

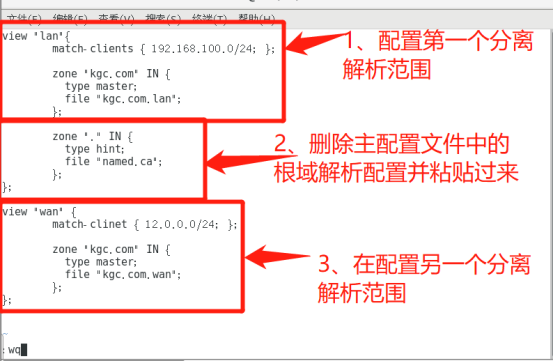

2、执行“cd /var/named/”命令先进入到区域配置文件目录中,再执行“vim /etc/named.rfc1912.zones”命令进入区域配置文件修改内容(注意空格以及分号)。

view "lan"{

match-clients { 192.168.100.0/24; };

zone "kgc.com" IN {

type master;

file "kgc.com.lan";

};

zone "." IN {

type hint;

file "named.ca";

};

};

view "wan" {

match-clients { 12.0.0.0/24; };

zone "kgc.com" IN {

type master;

file "kgc.com.wan";

};

};

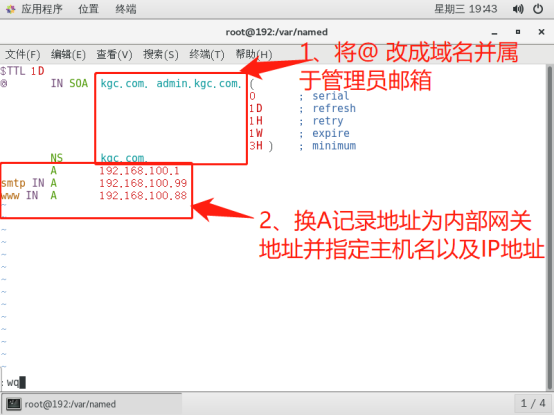

3、执行“cp -p named.localhost kgc.com.lan”命令以保留权限的方式复制模板文件,然后执行“vim kgc.com.lan”命令去加以修改。

$TTL 1D

@ IN SOA kgc.com. admin.kgc.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS kgc.com.

A 192.168.100.1

smtp IN A 192.168.100.99

www IN A 192.168.100.88

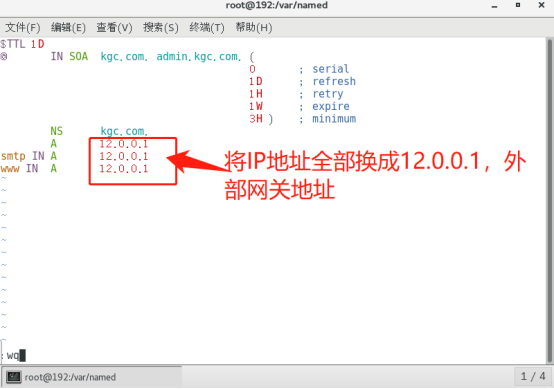

4、执行“cp -p kgc.com.lan kgc.com.wan”命令以保留权限的方式复制配置好的模板文件,然后执行“vim kgc.com.wan”命令去加以修改。

$TTL 1D

@ IN SOA kgc.com. admin.kgc.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS kgc.com.

A 12.0.0.1

smtp IN A 12.0.0.1

www IN A 12.0.0.1

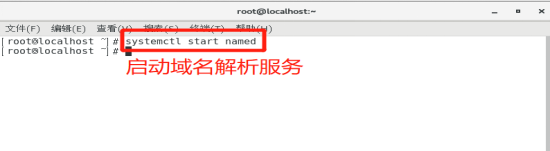

5、执行“systemctl start named”命令启动域名解析服务。

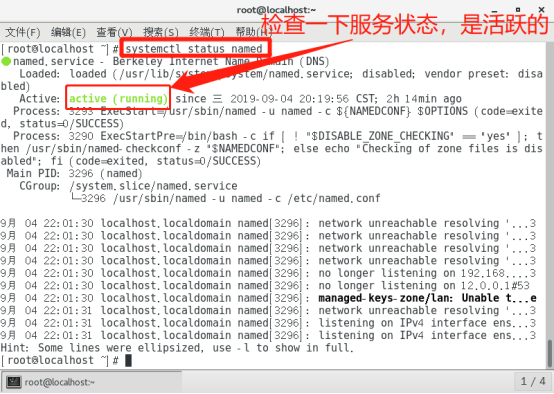

6、执行“systemctl status named”命令查看一下服务状态。

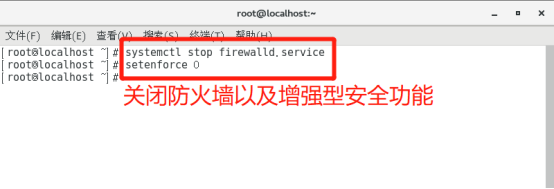

7、最后执行“systemctl stop firewalld.service”命令关闭防火墙,并执行“setenforce 0”关闭增强型安全功能即可。

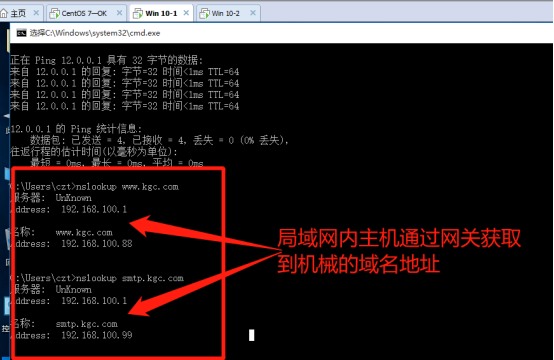

8、去到私网的win10-1主机,运行cmd命令提示符并使用“nslookup www.kgc.com” 或 “nslookup smtp.kgc.com”命令即可获取域名解析的IP地址。

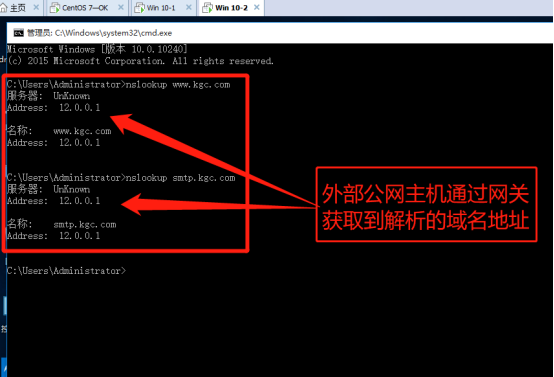

9、去到公网的win10-2主机,运行cmd命令提示符并使用“nslookup www.kgc.com” 或“ nslookup smtp.kgc.com”命令即可获取域名解析的IP地址。

好啦,实验圆满完成啦!帮我再续一杯咖啡,谢谢!(编辑:李大同) 【声明】本站内容均来自网络,其相关言论仅代表作者个人观点,不代表本站立场。若无意侵犯到您的权利,请及时与联系站长删除相关内容! |