linux防火墙解析

|

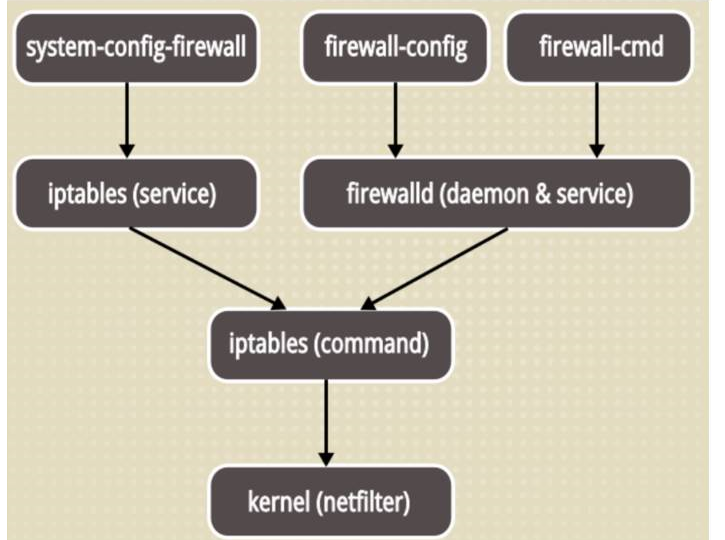

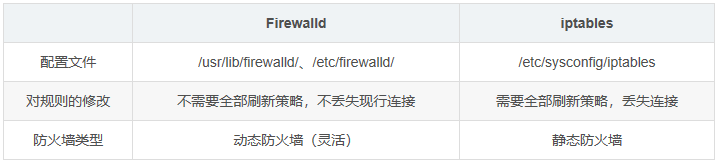

Firewalld概述(1)支持网络区域所定义的网络连接以及接口安全的动态防火墙管理工具。 Firewalld和iptables的关系

netfilter(1)位于linux内核中的包过滤功能体系 Firewalld/iptables(1)Centos7默认的管理防火墙规则的工具(Firewalld) Firewalld和iptables的区别

Firewalld网络区域区域介绍

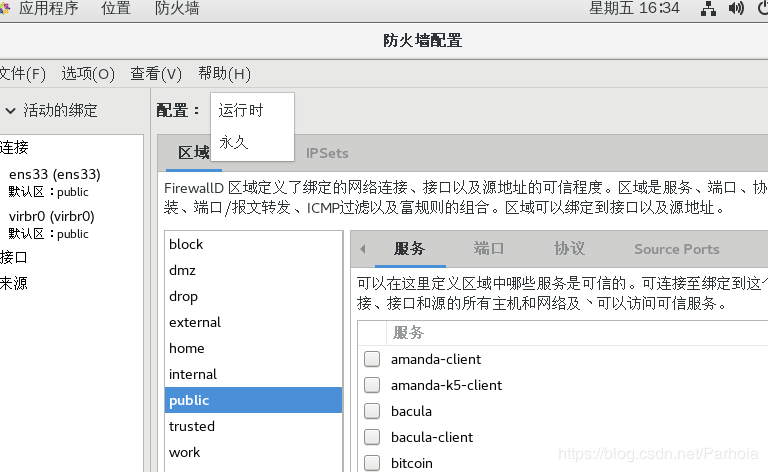

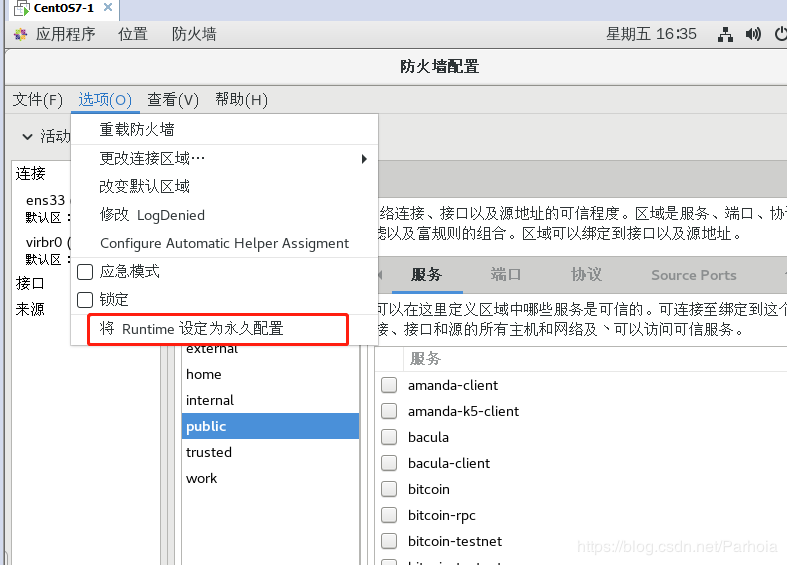

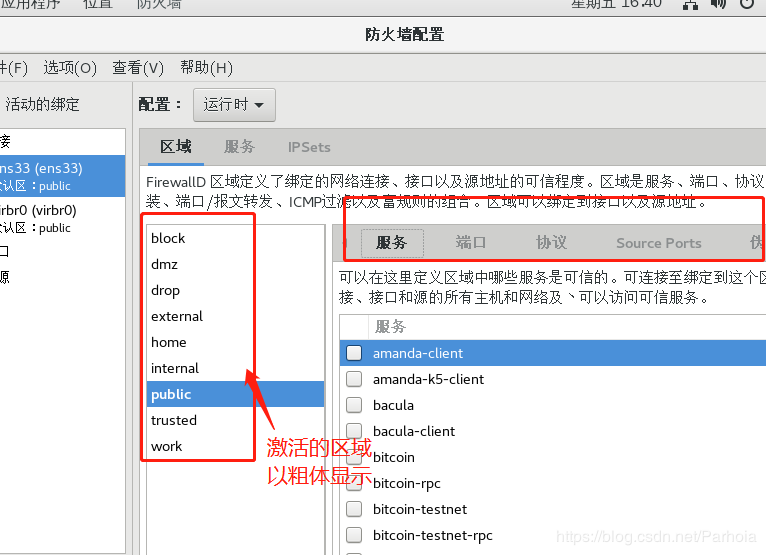

Firewalld网络区域区域介绍(1)区域如同进入主机的安全门,每个区域都具有不同限制程度的规则 Firewalld数据处理流程检查数据来源的源地址 Firewalld防火墙的配置方法运行时配置(1)实时生效,并持续至Firewalld重新启动或重新加载配置 永久配置(1)不立即生效。除非Firewalld重新启动或重新加载配置 Firewalld-config图形工具运行时配置/永久配置

重新加载防火墙更改永久配置并生效

关联网卡到指定区域 “区域”选项卡(1)“服务” 子选项卡

“服务”选项卡(1)“模块”子选项卡

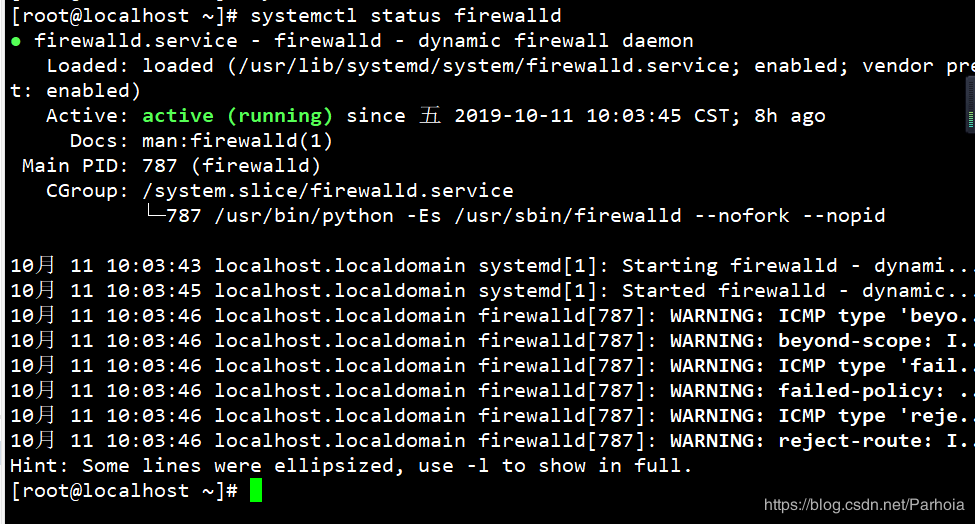

启动 firewalld[[email?protected] ~]# systemctl start firewalld 设置 firewalld 为开机自启动[[email?protected] ~]# systemctl enable firewalld [[email?protected] ~]# systemctl status firewalld

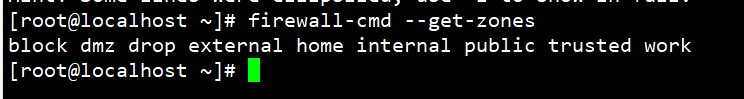

2)获取预定义信息firewall-cmd 预定义信息主要包括三种:可用的区域、可用的服务以及可用的 ICMP 阻 显示预定义的区域 [[email?protected] ~]# firewall-cmd --get-zones

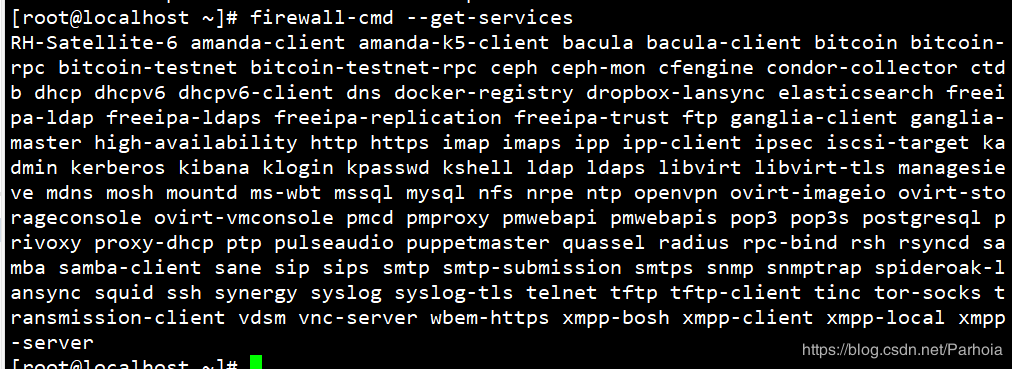

显示预定义的服务[[email?protected] ~]# firewall-cmd --get-services

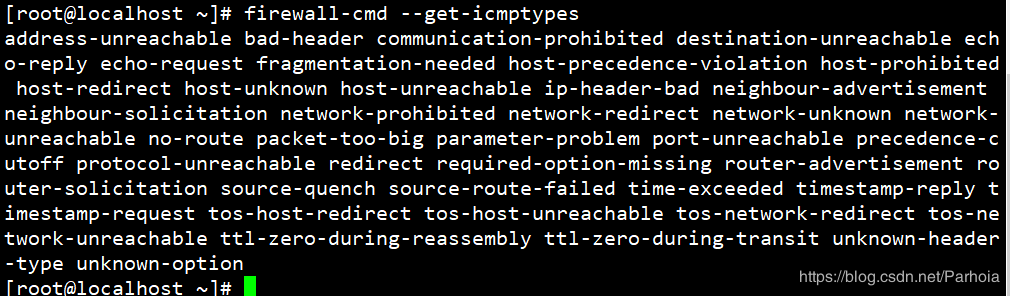

显示预定义的 ICMP 类型[[email?protected] ~]# firewall-cmd --get-icmptypes

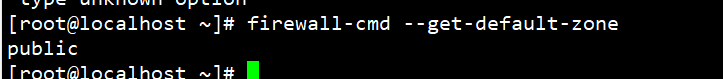

firewall-cmd --get-icmptypes 命令的执行结果中各种阻塞类型的含义分别如下所示。(1) destination-unreachable:目的地址不可达。 3)区域管理使用 firewall-cmd 命令可以实现获取和管理区域,为指定区域绑定网络接口等功能(1)–get-default-zone 显示网络连接或接口的默认区域 1)显示当前系统中的默认区域。[[email?protected] ~]# firewall-cmd --get-default-zone

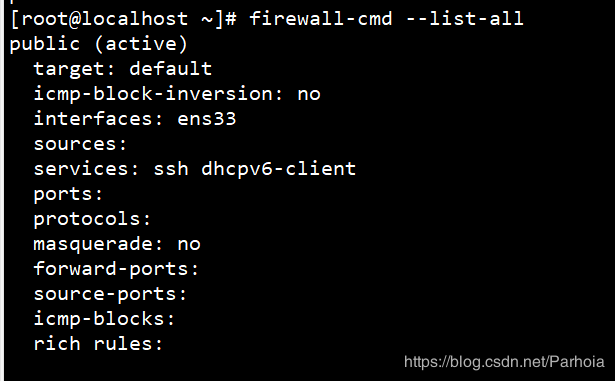

2)显示默认区域的所有规则[[email?protected] ~]# firewall-cmd --list-all

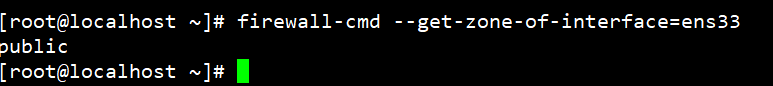

3)显示网络接口 ens33 对应区域[[email?protected] ~]# firewall-cmd --get-zone-of-interface=ens33

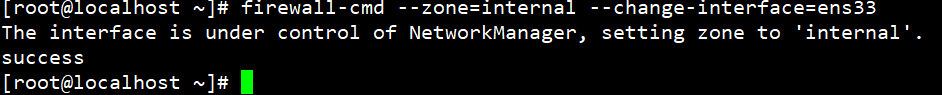

4)将网络接口 ens33 对应区域更改为 internal 区域。[[email?protected] ~]# firewall-cmd --zone=internal --change-interface=ens33

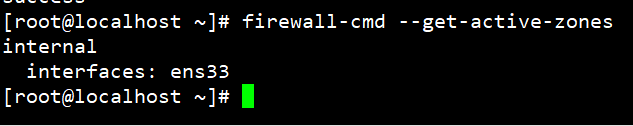

5)显示所有激活区域。[[email?protected] ~]# firewall-cmd --get-active-zones

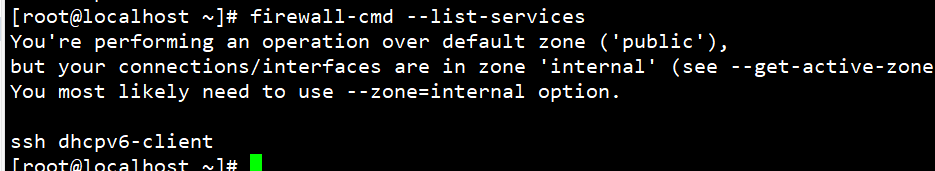

4)服务管理为 了 方 便 管 理 , firewalld 预 先 定 义 了 很 多 服 务 , 存 放 在 /usr/lib/firewalld/services/ 目录中,服务通过单个的 XML 配置文件来指定。这些配置文件则按以下格式命名:service-name.xml,每个文件对应一项具体的网络服务,如 ssh 服 (1)为默认区域设置允许访问的服务。显示默认区域内允许访问的所有服务:[[email?protected] ~]# firewall-cmd --list-services

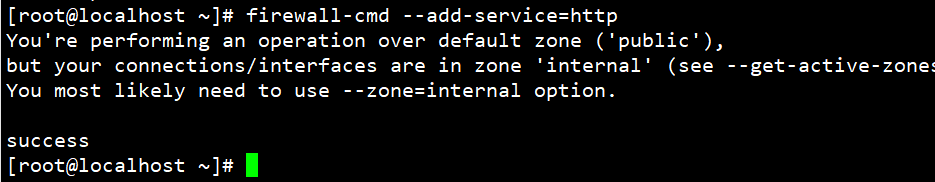

设置默认区域允许访问 http 服务success[[email?protected] ~]# firewall-cmd --add-service=http

设置默认区域允许访问 https 服务

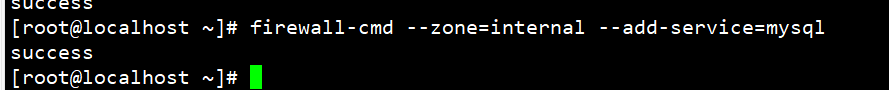

(2)为 internal 区域设置允许访问的服务。设置 internal 区域允许访问 mysql 服务[[email?protected] ~]# firewall-cmd --zone=internal --add-service=mysql

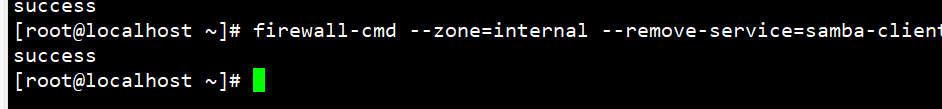

设置 internal 区域不允许访问 samba-client 服务[[email?protected]~]#firewall-cmd --zone=internal --remove-service=samba-client

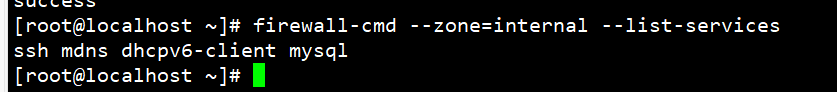

显示 internal 区域内允许访问的所有服务

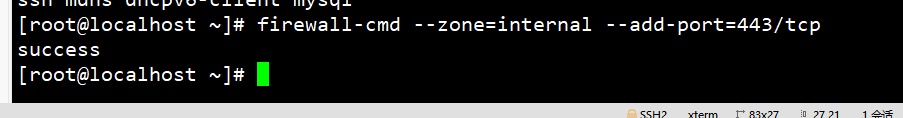

5)端口管理在进行服务配置时,预定义的网络服务可以使用服务名配置,服务所涉及的端口就会自 [[email?protected] ~]# firewall-cmd --zone=internal --add-port=443/tcp

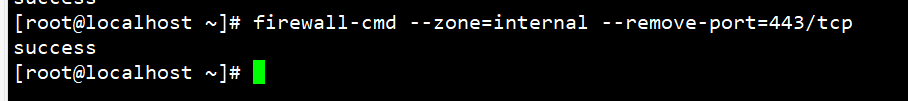

若想实现在 internal 区域禁止 443/TCP 端口访问,可执行以下命令。[[email?protected] ~]#firewall-cmd --zone=internal --remove-port=443/tcp

6)两种配置模式前面提到 firewall-cmd 命令工具有两种配置模式:运行时模式(Runtime mode)表示 当前内存中运行的防火墙配置,在系统或 firewalld 服务重启、停止时配置将失效;永久模 式(Permanent mode)表示重启防火墙或重新加载防火墙时的规则配置,是永久存储在配置 文件中的。 谢谢收看(编辑:李大同) 【声明】本站内容均来自网络,其相关言论仅代表作者个人观点,不代表本站立场。若无意侵犯到您的权利,请及时与联系站长删除相关内容! |